_ Ta reg 1 acc

tancuibap xem thử.

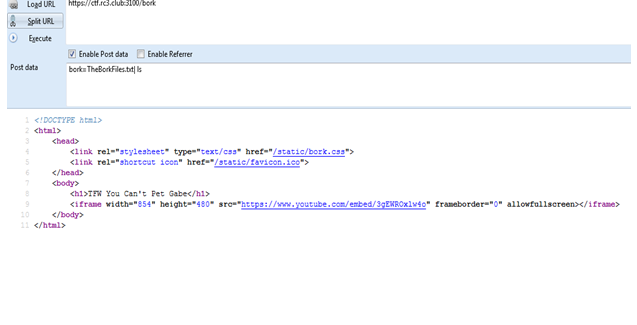

_Mở BurpSuite để xem

khi ta “stored” flag và secret.

_ Ở đây chúng ta lưu ý

chuỗi JSON và biến cookie data.

_ Biến data của chúng

ta sẽ được mã hóa theo AES-ECB mỗi 13 ký

tự trong chuỗi JSON có nghĩa là

Data =

256ROT13(AES_ECB(“Chuỗi JSON”))

_ Lúc đầu theo team gợi ý là Flip bit nhưng do mình code

nope quá không ra. Sau đó mình thấy đề bài nói là “get locidol 's flag, then try diving in Nha

Trang beach.” Nên mình tìm cách làm sao để username thành locidol

_ Đầu tiên mình reg một acc là {"username":"loc1234","secret":"","flag":""}

từ đó mình sẽ được 32byte đầu tương ứng với {"username":"loc.

Sau đó mình reg thêm 1 acc là

{"username":"tanidol","secret":"","flag":""}

sau đó mình thay 32byte đầu của acc trên thay cho 32 byte đầu của acc sau thì

sau khi decrypt sẽ được chuỗi JSON

{"username":"locidol","secret":"","flag":""}.

Cookie:data=eed3b3226d35e3b11453d502c844062159adbb170c73e85d2d45c9dfa423f3a4f209fcfe392d0aa86ba8a7ceeb044cd3